La semaine dernière, nous vous avions parlé du ransomware d’ordinateur, particulièrement nocif. Mais le ransomware ne frappe pas uniquement les ordinateurs, il s’en prend également aux dispositifs mobiles, qui est en hausse.

Aujourd’hui nous parlerons des types de ransomwares mobiles les plus courants. Nous vous dévoilerons des statistiques que nous avons obtenues grâce à nos solutions de sécurité.

Qu’est-ce qu’un ransomware mobile ?

De nombreuses personnes savent déjà ce qu’est un ransomware et sont conscientes de son évolution constante. Le type de ransomware le plus répandu et le plus embêtant est le ransomware d’ordinateur appelé cryptolocker. Il s’agit d’un malware qui chiffre vos données et qui vous propose de les récupérer si vous en payez la rançon. Un autre type de ransomware, le bloqueur, bloque aussi bien les navigateurs que les systèmes d’exploitation en demandant une rançon en échange de rétablir l’accès. Actuellement, les bloqueurs d’ordinateurs sont moins répandus que les cryptoransomwares. Ces derniers s’avèrent en effet plus efficaces lorsqu’il s’agit de verser de l’argent aux cybercriminels.

C’est en revanche le contraire concernant l’ensemble des menaces sur les dispositifs mobiles : il n’existe quasiment pas de cryptolockers sur les appareils Android étant donné que le système d’exploitation et les applications effectuent des sauvegardes du Cloud. Lorsque les utilisateurs ont leurs fichiers sauvegardés, il est inutile de payer la rançon. Les développeurs de ransomwares éprouvent ainsi peu d’intérêt à s’en prendre aux utilisateurs d’Android.

Les bloqueurs s’avèrent être le moyen le plus populaire d’infecter les dispositifs Android. Sur les téléphones portables, ils agissent tout simplement en recouvrant l’interface de chaque application, rendant totalement impossible pour la victime l’utilisation de cette dernière. Les propriétaires d’ordinateurs peuvent se débarrasser d’un bloqueur de façon relativement simple. Tout ce qu’ils ont à faire est de retirer le disque dur, le brancher sur un autre ordinateur et effacer les fichiers du bloqueur. Vous ne pouvez pas en revanche juste sortir la mémoire centrale de votre téléphone, elle est soudée à la carte mère. Ceci explique pourquoi les bloqueurs représentent 99% du « marché » du ransomware mobile.

Petits grands joueurs

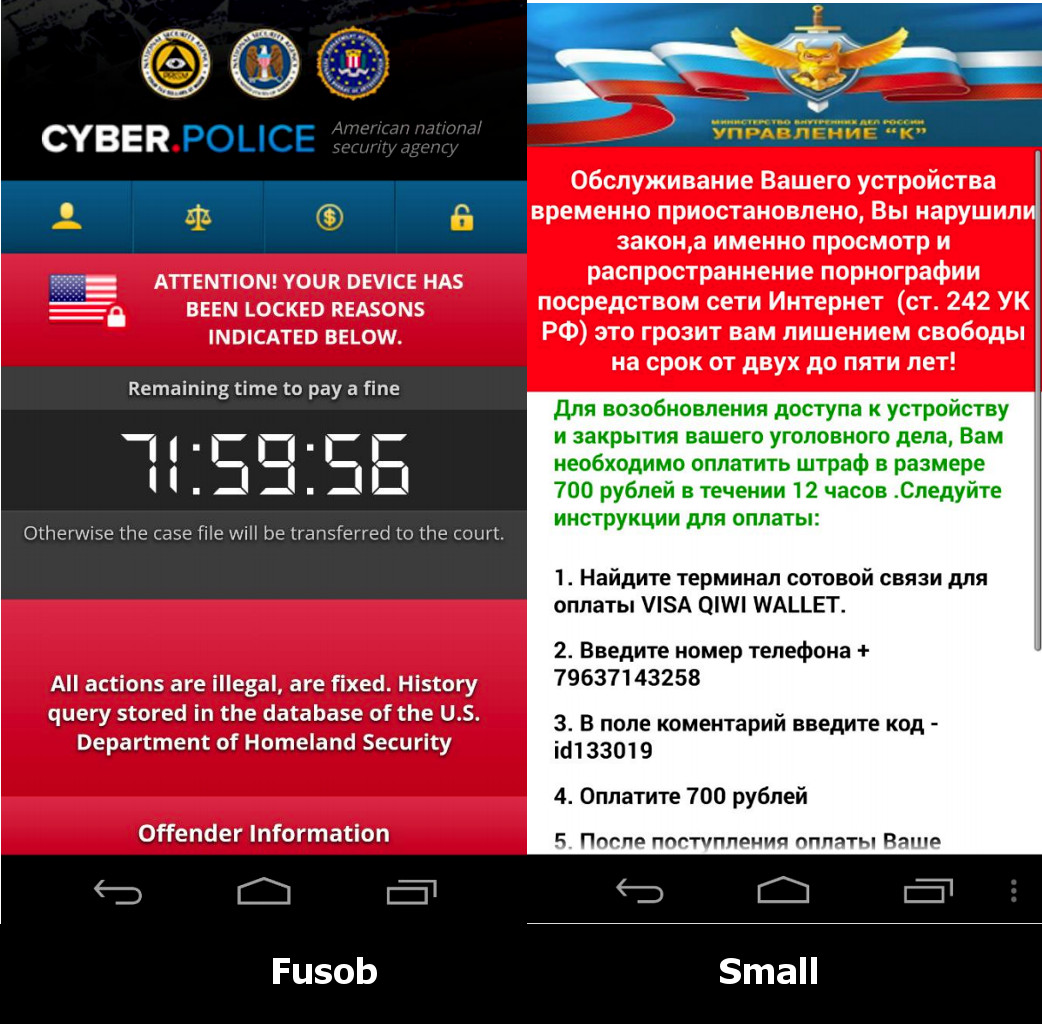

En 2014-2015, quatre acteurs principaux ont dominé la scène du ransomware mobile : Svpeng, Pletor, Small, et Fusob. Actuellement, Pletor a quasiment cessé son expansion, ses créateurs ont à la place lancé l’infâme cheval de Troie Acecard et semblent désormais consacrer du temps à son développement et à sa diffusion. Les développeurs de Svpeng ont aussi repensé à leur tactique, principalement en misant sur la version bancaire du cheval de Troie. Il ne reste donc que deux grandes familles de ransomwares, Small et Fusob. Par conséquent, en 2015-2016, ces deux chevaux de Troie représentaient plus de 93% des ransomwares mobiles.

Il convient de souligner que les familles de chevaux de Troie Fusob et Small ont beaucoup en commun. Tous deux affichent de faux écrans qui prétendent provenir des autorités en accusant les victimes d’une infraction. Ils menacent les utilisateurs qu’une procédure judiciaire sera engagée contre eux, à moins que ces derniers payent une amende.

Fusob et Small ont tous deux des façons plutôt étranges de faire payer la rançon : Fusob propose le paiement via des cartes cadeaux iTunes, tandis que Small offre la possibilité à ses victimes de payer soit par le biais du système de paiement Kiwi ou via des bons MoneyPak xpress Packet. Les deux ransomwares ont certainement été mis au point par un groupe de cybercriminels russes, mais avec des approches très différentes.

Fusob détecte en premier lieu le langage du mobile, s’il s’agit de langues de la République postsoviétique, Fusob ne fait tout simplement rien. Dans le cas contraire, il montre un écran qui prétend provenir de la NSA et demande une rançon allant de 100 à 200$. La majorité des victimes de Fusob (plus de 41%) vivent en Allemagne. Le Royaume-Uni et les Etats-Unis occupent respectivement la seconde et la troisième place, avec 14,5% et 11,4%.

Ensuite, vient le tour de la famille du ransomware Small. Près de 99% des victimes de Small vivent dans trois des pays que Fusob évite : la Russie, le Kazakhstan, l’Ukraine. Small montre un écran prétendant provenir du gouvernement avec des instructions de paiement, des menaces et une demande de rançon allant de 700 à 3500 roubles (10 à 50$) afin de débloquer le dispositif infecté. Une version locale anglaise de Small existe également, elle dispose d’un bloc-écran qui mentionne le FBI et demande une rançon de 300$.

Deux versions supplémentaires de Small existent. L’une est un cryptolocker qui accomplit les mêmes opérations que la première version, et qui plus est, chiffre les fichiers de la carte mémoire SD du téléphone. La seconde est un cheval de Troie multifonction capable de voler de l’argent, détourner des données, et bien entendu bloquer le mobile.

Que se passe-t-il et à quoi faut-il s’attendre ?

Retour au temps où le malware mobile n’était pas aussi répandu, et où nous avions déjà commencé à tirer la sonnette d’alarme. Entre temps, ce type de malware s’est déployé à vitesse grand V, sans montrer de signe de ralentissement. Entre 2014 et aujourd’hui, les attaques mobiles ont presque quadruplé !

Le nombre de victimes de ransomwares a également augmenté, il a plus que doublé, en passant de 2,04% à 4,63%. L’an dernier, les Etats-Unis représentaient la principale cible des ransomwares mobiles, 1 utilisateur sur 10 ayant été la victime d’un ransomware mobile. Actuellement ce sont 2 sur 10 en Allemagne et au Canada, près d’1 sur 7 au Royaume-Uni, aux Etats-Unis et au Kazakhstan, et plus d’1 sur 10 en Italie et aux Pays-Bas.

Well-maintained backup solution is an impt part of your protection from Cryptolocker ransomware both on PC & Android. http://t.co/ZifMqg4EsI

— Kaspersky Lab (@kaspersky) June 11, 2014

On s’attend à ce que le malware mobile, plus particulièrement le ransomware mobile, se propage encore plus d’ici l’an prochain. Pour en lire davantage sur ce dernier, rendez-vous sur securelist.fr.

Comment vous prévenir

1. Installez des applications provenant uniquement de boutiques officielles telles que Google Play. Afin de vous assurer qu’aucune application d’une source peu fiable se fraye un chemin sur votre mobile, allez dans les paramètres d’Android, sélectionnez Sécurité, et veillez à ce que les « sources inconnues » ne soient pas autorisées.

2. Mettez à jour régulièrement le firmware de votre téléphone et les applications qui y sont installées. Vous pouvez choisir d’actualiser les applications automatiquement, en revanche vous devrez toujours mettre à jour le système manuellement. Il est préférable de le faire dès que la mise à jour over-the-air (OTA) arrive.

3. Installez une solution de sécurité efficace. Même si vous avez installé toutes les mises à jour possibles et téléchargé des applications provenant uniquement de sources officielles, vous n’avez pas totalement éliminé le risque. Un malware peut se cacher dans Google Play et se répandre également via des kits d’exploits en utilisant des vulnérabilités méconnues. Afin d’éviter de tomber dans le piège des ransomwares mobiles, nous vous recommandons d’utiliser la version complète de Kaspersky Internet Security for Android. Il n’y a que cette solution qui puisse contrôler en permanence ce qui se passe sur votre téléphone mobile et éliminer les menaces dès lors qu’elles font leur apparition.

android

android

Conseils

Conseils