L’histoire de Naoki Hiroshima et de son compte Twitter souligne l’importance d’une approche holistique de la sécurité Internet et réitère le fait que la sécurité d’un seul compte Internet peut être intrinsèquement liée à d’autres, de manière moins évidente.

Naoki Hiroshima avait un nom d’utilisateur Twitter composé d’une seule lettre : @N. Apparemment, on lui aurait même offert des sommes importantes pour obtenir son compte. C’est impossible à vérifier, mais il affirme qu’on lui aurait offert 50 000 dollars en échange de son compte. Il affirme également qu’il aurait fait fasse à de nombreuses tentatives de piratage de son compte. Il aurait régulièrement reçu des e-mails de réinitialisation de mot de passe qu’il n’avait pas demandées.

Si vous souhaitez lire toute l’histoire, vous pouvez la trouver ici. Sachez juste qu’un hacker aurait réussi à pirater le compte e-mail de Hiroshima et ses domaines GoDaddy et PayPal en s’identifiant avec les quatre derniers numéros de carte bancaire de Hiroshima. Le pirate avait obtenu ses informations auprès d’un employé du service client de PayPal grâce à l’ingénierie sociale. Cette histoire rappelle les mésaventures de Matt Honan (compte Twitter : @mat), qui selon l’article de Wired publié en 2012, a vu l’intégralité de sa vie numérique compromise et ce en moins d’une heure. Honan avait associé ses comptes les uns aux autres et le pirate n’a eu qu’à compromettre un de ces comptes pour que tous les autres tombent comme des dominos.

Il est impossible de définir la manière idéale de sécuriser tous vos biens en ligne. Tout le monde a des besoins différents et une série de comptes et de profils différents répondants à ces besoins. Le mieux à faire c’est d’examiner les services les plus utilisés et tenter d’établir une liste de règles générales à suivre qui aideront les utilisateurs à ne plus se laisser piéger par l’ingénierie sociale.

Voyez ce post comme un aperçu général qui a pour objectif d’utiliser une approche holistique pour sécuriser tous vos comptes. À partir de ce mois-ci, nous nous étendrons sur le sujet en publiant des tutoriels qui examineront comment sécuriser certains comptes sur Internet. Vous voulez savoir à quoi ils ressembleront ? Jetez un œil à notre tutoriel de sécurité sur Twitter.

Commençons par le commencement : utilisez un logiciel antivirus robuste afin d’être protégé contre les logiciels malveillants enregistreurs de frappes, les chevaux de Troie, et autres menaces et malwares. Deuxièmement, comme toujours, installez vos mises à jour. Sans ces précautions de base, toutes les autres mesures seront inutiles.

D’autres remarques générales avant de rentrer plus dans les détails : vous avez besoin de différents mots de passe pour tous les services. Si vous avez du mal à vous souvenir de tous, vous pouvez utiliser le gestionnaire de mots de passe qui s’en souviendra pour vous.

Je vous conseille de mettre en place un compte de messagerie qui vous servira uniquement à récupérer les mots de passe de vos autres comptes. Il s’agira, dans l’idéal, d’un compte de messagerie secret dont vous êtes le seul à avoir connaissance. Une autre bonne idée est éventuellement de disposer d’autres comptes de réinitialisation afin de ne pas garder tous vos œufs dans le même panier. Néanmoins, nous comprenons que vous ne souhaitiez pas avoir 10 000 comptes de messagerie. Microsoft ou Yahoo offrent des options d’alias qui peuvent être utiles aux utilisateurs qui ont peur d’étendre leur empreinte numérique. Par exemple, si votre adresse est johndoe@outlook.com, vous pourriez créer un compte alias similaire à celui-ci (votre adresse secrète)@outlook.com, qui sera associé à la même boite de messagerie.

Soyons clair, cette adresse e-mail est cruciale. Si quelqu’un réussissait à obtenir le contrôle du compte à travers lequel vous pouvez réinitialiser tous vos autres comptes, vous seriez perdu. Tous vos comptes seraient alors compromis.

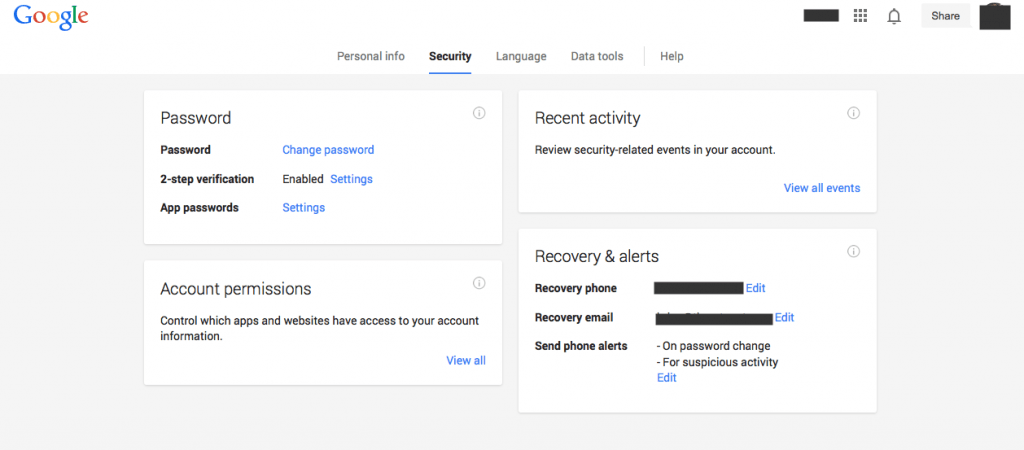

Commençons par Google. La première chose que vous devriez faire est d’associer votre compte Google à cette adresse de réinitialisation dont nous parlions juste avant. Ainsi, si votre compte est piraté, vous pourrez envoyer une demande de réinitialisation de votre mot de passe à votre adresse e-mail et accéder de nouveau à votre compte. Vous devriez également associer votre compte à votre appareil mobile afin de pouvoir activer l’authentification à deux facteurs, dont nous parlerons dans quelques instants.

Votre compte Google dispose d’une section de permissions dans laquelle vous pouvez voir les applications et les services qui ont accès à votre compte Google. Assurez-vous de temps en temps que tout est bien normal. Si vous remarquez quelque chose que vous ne reconnaissez pas, effectuez quelques recherches. Il s’agit probablement d’une application légitime, mais il pourrait également s’agir d’une application malveillante et elle pourrait potentiellement permettre à un pirate d’accéder à votre profil Google.

De nouveau, associer votre compte à un appareil mobile vous permettra de mettre en place une authentification à deux facteurs. Ainsi, vous devrez approuver toutes les authentifications provenant d’appareils inconnus avec un code à 6 chiffres qui vous sera envoyé via SMS sur votre mobile. Je l’admet, le système à deux facteurs est un peu embêtant, mais il s’agit d’une barrière de protection massive. Si un pirate veux accéder à votre compte, il devra soit voler votre téléphone soit pirater Google, ce qui est probablement possible, mais je n’ai jamais entendu parlé ou vu ça auparavant… du moins pour le moment. Vous pouvez également mettre en place des mots de passe spécifiques à chaque application si vous accédez à Gmail depuis votre iPhone ou tout autre appareil mobile – où l’authentification à deux facteurs est disponible. C’est n’est pas pratique, mais c’est certainement une bonne idée aussi. Nous vous donnerons davantage de détails dans un de nos tutoriels à venir.

À part l’authentification à deux facteurs, vous devriez mettre en place les alertes mobiles afin que vous puissiez recevoir un SMS chaque fois que quelqu’un essaie de changer votre mot de passe ou d’accéder à votre compte depuis un lieu inconnu. En outre, gardez un œil sur « Activité récente » afin de vous assurez que tout est bien légitime. Si vous remarquez quelque chose d’étrange, et par étrange je veux dire une activité réalisée par quelqu’un qui n’est pas vous, il est probablement temps de changer votre mot de passe. Les appareils Android et les portefeuilles Google – tous accessibles à travers votre compte Google – contiennent des informations extrêmement sensibles telles que vos données de carte bancaire : assurez-vous donc que tout soit bien verrouillé.

Cela vaut également la peine de jetez un œil aux mesures de sécurité liées aux paiements et à vos comptes bancaires en ligne avec votre banque et dans les différents services de Google aussi. Nombreux sont ceux qui utilisent Google en combinaison avec leur propre domaine : il est donc important d’insister sur le fait que le pirate pourrait essayer de pirater votre domaine et de l’utiliser comme rançon pour accéder à vos autres comptes (comme cela a été le cas pour @N) ou même comme point de départ pour pirater vos autres comptes (comme ça a été le cas de @mat).

Apple

Vous allez devoir réaliser des actions similaires avec votre Apple ID (si vous en avez une). Pour cela, vous pouvez visiter appleid.apple.com. De nouveau, vous devrez mettre en place une authentification à deux facteurs. Ainsi vous obtiendrez un code d’accès sur votre appareil mobile chaque fois que vous essayez de modifier le mot de passe de votre compte Apple ID. C’est un bon système pour deux raisons : la première est qu’il s’agit d’une deuxième barrière en plus de votre mot de passe. L’autre raison est que si vous recevez un SMS alors que vous n’êtes pas sur votre compte Apple ID (ou que vous n’attendez pas de SMS), il y a de bonnes chances pour que quelqu’un soit en train d’essayer d’accéder à votre Apple ID. En outre, vous aurez probablement déjà mis les questions de sécurité en place. Assurez-vous qu’il ne s’agit pas de réponses faciles. Je n’aime pas les questions de sécurité prédéfinies mais quand je dois les utiliser, j’essaie de choisir une question subjective à laquelle le pirate ne pourra pas trouver la réponse sur Internet. Je vous recommande également d’indiquer une adresse e-mail de secours au cas où les choses se gâteraient. L’adresse e-mail que vous avez déjà associée à votre compte Apple fera office de première adresse e-mail de secours, mais en avoir une deuxième ne vous fera pas de mal. Cela va certainement sans dire mais assurez-vous que le mot de passe de votre Apple ID est assez robuste et qu’il est différent de celui de votre messagerie ou autres comptes.

NB : certains services (comme l’histoire de @N l’indique), acceptent les quatre derniers chiffres de votre carte bancaire comme preuve de votre identité. Apple ne fait pas partie de ces services, mais pour les services qui le font, c’est probablement une bonne idée d’avoir une carte bancaire dédiée à ces comptes. Ainsi, si un pirate obtient vos quatre derniers chiffres de carte bancaire, il compromettra seulement ce service, au lieu de tous les services qui acceptent cette méthode d’identification.

PayPal

Il existe deux écoles ici. D’un côté, PayPal ouvre un autre chemin d’accès à votre compte bancaire en ligne. D’un autre côté, PayPal est un moyen efficace pour éviter d’exposer vos informations bancaires en ligne aux revendeurs. Par exemple : si vous achetez quelque chose sur un site qui n’est pas connu, il n’y a pas vraiment de manière de savoir ce qu’il se passe de leur côté ou avec leur système de paiement. Dans ce cas, personne ne peut garantir qu’ils ne stockent pas vos informations sensibles (comme votre CVV) en texte non chiffré. À cause de cela, cela peut être une bonne idée d’utiliser PayPal pour les transactions en ligne dans lesquelles vous préférez ne pas communiquer directement vos informations au revendeur.

De plus, et c’est tout à l’honneur de PayPal, le service qu’ils fournissent est incroyablement pratique et très largement utilisé aussi bien par les consommateurs que par les revendeurs en ligne. Leur attitude quant à la sécurité – comme de nombreux fournisseurs de services – est une sorte de « faites-nous confiance », mais ils offrent bien quelques options de sécurité efficaces. La première est une limite de retrait et je vous recommande de l’utiliser (sauf si votre compte est piraté, dans ce cas un pirate pourrait facilement augmenter cette limite).

La deuxième option de sécurité offerte par PayPal est ses paramètres de « Clé de sécurité ». Ils ne l’appellent pas ainsi mais la fonctionnalité est similaire à l’authentification à deux facteurs. Ils offrent aux utilisateurs plusieurs options. La première est gratuite et offre une authentification à deux facteurs par SMS. Vous donnez votre numéro de mobile à PayPal, acceptez les conditions d’utilisation, et ils vous enverront un code unique par SMS chaque fois que vous vous identifiez. Il s’agit encore une fois d’une sécurité fiable car elle ajoute une barrière de sécurité et vous alerte si quelqu’un a volé votre mot de passe et essaie de rentrer sur votre compte. Vous pouvez également payer 30$ et PayPal un créateur de clé bancaire. Vous pressez un bouton sur votre clé et elle génèrera un code d’accès unique – similaire à celui des cartes bancaires sécurisées.

Ils offrent également la possibilité de modifier le mécanisme de validation pour les appels téléphoniques au service clients. Par défaut, il s’agit d’un numéro de carte bancaire, mais il existe une option permettant de mettre en place un code numérique à cet effet.

De plus, assurez-vous toujours que votre mot de passe est fiable et que votre compte est rattaché à votre appareil mobile afin que PayPal puisse vous envoyer des alertes sur les tentatives de changements et les activités suspectes.

Vous pouvez trouver un aperçu plus détaillé des fonctionnalités de sécurité et de confidentialité de Twitter sur Threatpost. En général, néanmoins, vous voudrez mettre en place un mot de passe fort et l’authentification à deux facteurs pour toutes les raisons mentionnées précédemment. Twitter appelle son système à deux facteurs « vérifications de connexions ».

Activez également la fonctionnalité qui requiert vos informations personnelles avant de réinitialiser votre mot de passe. À part cela, vous devriez également activer les notifications par e-mail ou par SMS pour les mentions et les messages directs car si quelqu’un pirate votre compte et commence à envoyer des spams ou des tweets malveillants, vos amis et vos abonnés vous enverront certainement un message pour vous en informer. C’est certainement quelque chose que vous voudrez savoir rapidement afin de résoudre le problème aussi vite que possible.

Vous devriez également toujours garder un œil sur les applications associées à votre compte afin d’être certain que tout est normal. Enfin, si vous voyez des applications que vous n’utilisez plus, interdisez-leur l’accès. Les applications que vous n’utilisez pas sont tout simplement d’autres façons de pirater votre compte Twitter.

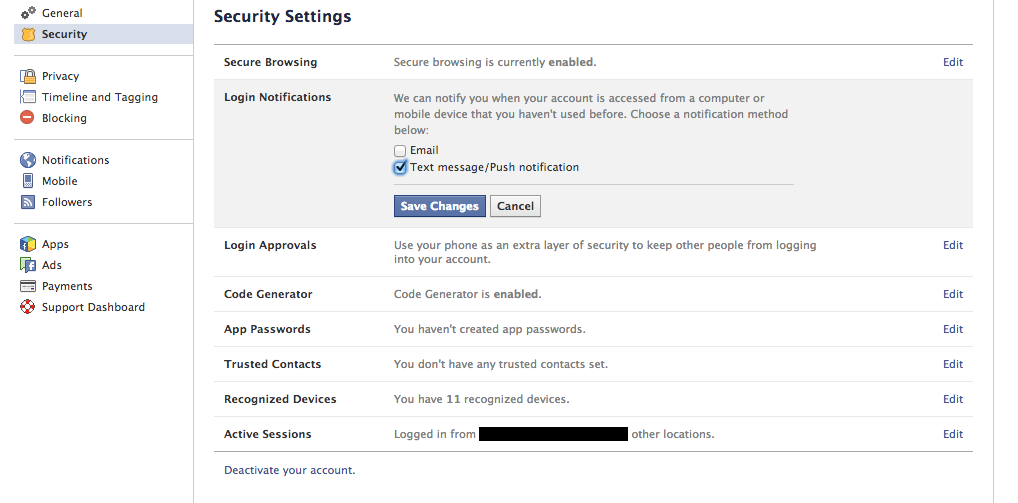

Le même principe s’applique à Facebook. Premièrement, activez la navigation sécurisée (vous avez le choix) si vous ne l’avez pas déjà fait. Activez également les notifications de connexion pour savoir quand quelqu’un essaie de rentrer dans votre compte depuis un navigateur inconnu. Mettez également en place le système d’approbation de connexion, l’équivalent de l’authentification à deux facteurs sur Facebook. Facebook enverra ainsi un message à votre appareil mobile si quelqu’un s’identifie depuis un navigateur inconnu.

Pensez également au générateur de code, qui est une autre façon d’utiliser l’authentification à deux facteurs. Au lieu de recevoir un code par SMS, vous vous authentifier dans l’application mobile de Facebook et elle génère un code pour vous. Comme Google, vous pouvez également mettre en place des mots de passe pour vos applications. Contrairement à Google, Facebook dispose d’une fonctionnalité qui vous laisse établir une liste d’amis de confiance. C’est une autre façon de récupérer votre compte en cas d’urgence. Dans ce cas, l’urgence serait un cas dans lequel vous n’avez pas accès à votre boite mail à travers laquelle vous auriez normalement pu réinitialiser votre mot de passe dans le cas d’un piratage. Enfin, comme dans les cas précédents, gardez un œil sur vos sessions actives afin de vous assurez que vous les avez bien toutes activées et assurez-vous que les appareils de la section « appareils de confiance » sont bien des appareils en lesquels vous avez confiance.

Amazon

Amazon a ici été choisi comme un exemple de revendeur sur Internet. Notre premier conseil est d’éviter de stocker votre numéro de carte bancaire sur ce genre de site. Certains revendeurs ne vous offrent pas cette option; une fois que vous rentrez vos données de carte bancaire, ils les enregistreront. D’autres vous demanderont si vous aimeriez enregistrer vos informations ou utiliser ces informations une fois seulement. De nombreux revendeurs enregistreront la date de votre carte, mais comme avec Amazon, vous pouvez gérer ces données. Dans ce cas, vous pouvez sauvegarder vos données de carte sur ces serveurs puis les supprimer plus tard.

De plus, les services d’hébergement d’Amazon offrent l’authentification à deux facteurs, mais leur service de shopping ne l’offre pas. Assurez-vous donc de choisir un mot de passe robuste et d’associer une adresse e-mail de secours à votre appareil mobile.

Comme Facebook, rendez-vous dans la page de gestion des paramètres du compte et activez les connections sécurisées afin de toujours naviguer via HTTPS quand vous êtes sur Linkedin. Vous pourrez également mettre en place une authentification à deux facteurs. À part cela et de manière générale : limitez la quantité d’informations que vous postez dans les espaces publics. Surtout dans des endroits comme Linkedin où les informations personnelles ont de grandes chances d’inclurent des informations sensibles indiquant où vous travaillez et ce que vous faites. Plus vous postez d’informations, plus il y a de chances pour qu’un pirate nous vole notre identité et qu’il convainque des hommes ou des machines de les laisser accéder à d’autres comptes. En outre, plus vous postez d’informations professionnelles, plus il est facile pour les pirates de piéger les personnes avec qui nous travaillons.

Yahoo

Yahoo a récemment mis en place l’HTTPS. Il dispose également d’une option d’authentification à deux facteurs, que nous vous recommandons d’utiliser. Et n’oubliez pas de mettre en place une adresse e-mail de secours. Yahoo est un autre service qui requiert des questions de sécurité. De nouveau, peu importe les réponses à ces questions, assurez-vous qu’on ne puisse pas les trouver en ligne.

Yahoo offre également un protection anti-hameçonnage intéressante qui présente aux utilisateurs un sceau spécial quand ils accèdent à une propriété légitime de Yahoo. Ainsi, si quelqu’un vous envoie un lien d’hameçonnage et vous redirige vers une page se faisant passer pour une page de connexion Yahoo, vous le saurez car le sceau de sécurité n’apparaitra pas.

Microsoft

Xbox Live est un autre service Microsoft auquel vous devriez jeter un œil, surtout si l’on considère la connectivité améliorée de la dernière nouvelle console de Microsoft. Je n’ai pas eu la chance de jouer avec cette dernière, mais je suis depuis des années sur Xbox Live avec la 360. Si vous vous connectez à votre compte Xbox Live, on vous donnera l’option d’établir une authentification à deux facteurs, de déterminer une adresse e-mail de secours et de choisir si vous souhaitez recevoir les notifications de sécurité ou non. Il s’agit de mesures importantes pour sécuriser votre compte Xbox Live, et elles sont également utiles car il y a de grandes chances pour que votre compte Live contienne vos informations de carte bancaire. Les quatre derniers chiffres de cette carte bancaire, qui (encore une fois) peuvent être utilisés comme preuve de votre identité pour d’autres comptes et auxquels il est possible d’accéder à travers votre compte sur Internet.

authentification

authentification